Más de dos horas de chat con [S], el hacker más buscado por las justicia argentina desde que en agosto de 2019 accedió a la base de datos de la PFA y se hizo con más de 700 GB de información sensible que publicó en la web bajo el nombre de “La Gorra Leaks”.

A principios de este mes [S] volvió a la carga, publicando para la venta los más de 45 millones de registros que componen la base de datos del Renaper, es decir, los DNI de todos los argentinos. Lo contacté a través del nombre de usuario que dejó públicamente en RaidForums -un foro donde hackers publican y ofrecen información filtrada para la venta-, y accedió a conversar sobre sus actividades. Cómo es y qué piensa este desarrollador de software de 23 años, que se sabe inalcanzable para la justicia y considera a la ciberseguridad tan solo un hobbie.

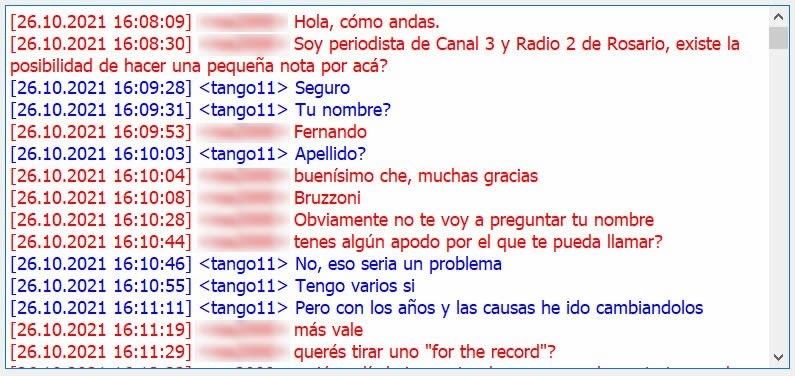

-Obviamente no te voy a preguntar tu nombre. ¿Tenés algún apodo por el que te pueda llamar?

-No, eso sería un problema. Tengo varios, sí. Pero con los años y las causas he ido cambiándolos.

-¿Querés tirar uno “for the record”?

-Diría que el que se volvió más conocido es [S], sobre todo cuando entré las cuentas de Bullrich.

-¿No tenés miedo de que te atrapen?

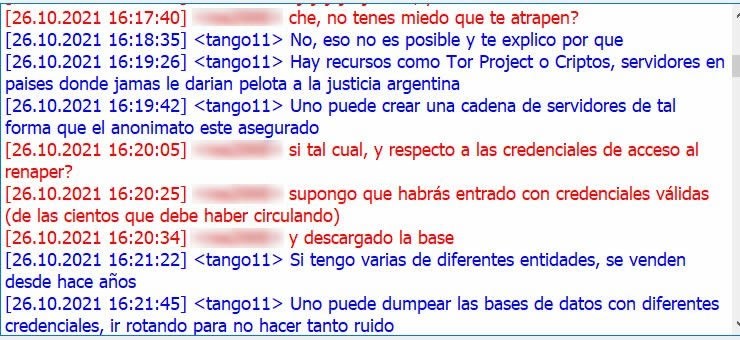

-No, eso no es posible y te explico por qué. Hay recursos como Tor Project y servidores en países donde jamás le darían pelota a la justicia argentina. Uno puede crear una cadena de servidores de tal forma que el anonimato esté asegurado.

-¿Y respecto a las credenciales de acceso al Renaper? Supongo que habrás entrado con credenciales válidas y descargado la base.

-Si, tengo varias de diferentes entidades, se venden desde hace años. Uno puede dumpear [NdR: copiar, descargar] las bases de datos con diferentes credenciales, ir rotando para no hacer tanto ruido. Como esto no es nuevo, me dio el tiempo suficiente para dumpear todos los registros. Creen que revocando los accesos al Ministerio de Salud solucionaron todo…

-Tal cual, lo peor es que lo minimizaron diciendo que no se había copiado ningún dato, que solo los habían estado tomando para hacer las capturas.

-Es lo primero que hacen siempre, tratar de ocultarlo. Hasta que uno les demuestra que se equivocan y literalmente les cierra la boca.

-Algunos periodistas dicen que detrás de esto hay una cuestión política para desgastar al actual gobierno. Aclaro que no estoy de acuerdo con estas afirmaciones, ya que claramente en el pasado también le causaste problemas a una gestión de otro signo político, ¿tenés algo para decir sobre esto?

-Soy de la escuela de activistas anarquistas, si hacen las cosas mal se lo hacemos saber. No estoy de ningun lado de la grieta ni tomo ninguna postura política. Lo único que hice fue hackear al gobierno y poner en venta una base de datos, el uso que le quieran dar a esto es cosa de ellos. Hoy leía que un senador iba a presentar un proyecto en el senado, también Silvana Giudici está hablando del tema, capaz que así se logra concientizar a la gente de lo mal que el estado resguarda sus datos, a decidir no instalar las apps que te obligan a instalar, a no comprar el voto electrónico. Nunca está de más concientizar a la gente, no todos se dan cuenta. Alguien que se esfuerce y le dedique tiempo completo a vulnerar redes del gobierno podría haberlo hecho mucho peor, o mucho mejor.

-¿Qué solución tiene el gobierno ahora que la base es pública? ¿La única es emitir nuevos DNIs?

-Eso sería un esfuerzo enorme, creo que por el momento tienen que dejar de usar el número de trámite como password pero el daño ya está hecho. De acá a unos meses seguramente la base de datos completa va a andar dando vueltas.

-Sí, igual poner el número de trámite en el frente del DNI ya era una idea bastante pobre…

-Tengo 50 GB en fotos de DNI aca mismo, te los podría pasar ahora. Es una mala idea sacarle foto al DNI, yo le pegué una cinta

-¿Cuál sería el peor escenario de lo que se puede hacer con los datos del Renaper?

-Los carders [NdR: quienes hacen uso no autorizado de tarjetas de crédito y/o cuentas bancarias de terceros] compran y venden esos datos todo el tiempo, los usan para sacar préstamos, abrir cuentas bancarias para mover plata sucia. Con la base de datos de IOSFA que publiqué hace unos días ya tenes mas de un millón de personas para hacerles spam al mail o celular, ingeniería social de todo tipo para sacarles plata.

-¿Crees viable la confección de DNIs falsos?

-Descartando el dato biométrico de la huella, se pueden falsificar perfectamente.

-¿Hiciste varias ventas? [de la base de datos del Renaper]

-La vendí 6 veces completa entre esta semana y la anterior.

-¿El precio es de 0.29 btc? [NdR: al momento, unos 17,500 USD]

-Asi es.

-¿Esta es la primera base que vendes o ya lo hiciste en alguna otra oportunidad?

-Ya he vendido accesos antes, pero casi no me dedico a la venta de datos. Accesos a redes, exploits… Un exploit es un programa, instrucciones para aprovecharse de una vulnerabilidad específica, cualquier target que se pueda comprar. Como habrás visto en el foro RaidForums, se comercializan bastante bases de datos de empresas. Muchas de las personas que compran y venden viven de eso. Yo me divierto buscando vulnerabilidades y explotándolas, si encuentro algo bueno lo vendo. En la vida real soy desarrollador de software. Trabajo para empresas, la ciberseguridad es un hobbie.

-¿No tenes miedo que así como te contacté yo, te contacte alguien de la PFA o similar?

-A los de la PFA se la puse en 2019 con La Gorra Leaks, no me preocupan para nada jaja.

-¿Y que rastreen las transferencias de Bitcoin? ¿Las pasas a Monero o alguna similar?

-No, porque hago la conversión a XMR [NdR: Monero, una criptomoneda imposible de rastrear], pierdo algo de plata pero también el rastro.

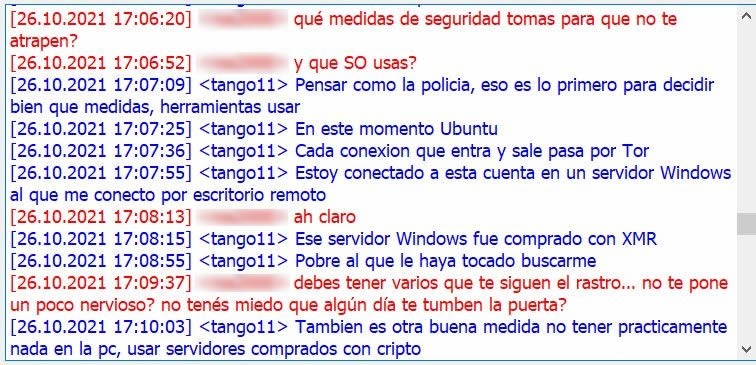

-¿Qué medidas de seguridad tomas para que no te atrapen?

-Pensar como la policía, eso es lo primero para decidir bien qué medidas y herramientas usar. Cada conexión que entra y sale pasa por Tor [NdR: una red superpuesta a Internet que permite enrutar y cifrar los datos para garantizar el anonimato de las conexiones]. Estoy conectado a esta cuenta en un servidor Windows al que me conecto por escritorio remoto, ese servidor Windows fue comprado con XMR. ¡Pobre al que le haya tocado buscarme! También es otra buena medida no tener prácticamente nada en la pc y usar servidores comprados con cripto.

-Debes tener varios que te siguen el rastro. ¿No te pone un poco nervioso? ¿No tenés miedo que algún día te tumben la puerta?

-Uno con los años, las denuncias, las causas, aprende cómo cuidarse. Es sentido común.

-¿En algún momento tuviste a la justicia en los talones?

-Si varias veces, sobre todo cuando tenía 15 o 16. Cuesta dormir tranquilo.

-¿En esa época te tuvieron identificado con tu nombre y apellido real?

-No, nunca llegaron a eso. Pero tengo mis dudas de que pueda entrar tranquilo a un país como Venezuela o España jaja.

-¿Estás trabajando en algún proyecto nuevo?

-Por ahora estoy vendiendo accesos, tengo 3 redes del gobierno que las puse en venta hace unas semanas. Si nadie las compra voy a tener que meterles un ransom, no queda otra [NdR: ransomware es un tipo de malware que encripta los archivos y exige un pago de dinero para volver a acceder a ellos].

-Entiendo que no me vas a dar esta info, ¿pero de qué áreas?

-Una relacionada a comunicaciones y tecnología, otra de una fuerza de seguridad y otra del estado también. No hablo de webshells o accesos por VPN, hablo de accesos completos, administrador de dominio en jerga informática.

-¿Qué tipo de clientes tenés?

-Como te dije antes, no me dedico a la venta de datos sino a redes o webshells en dominios del gobierno para hacer algún tipo de ingeniería social. Hace unos días me escribió uno preguntando por un exploit en el webmail de una fuerza de seguridad diciendo que quería robar archivos militares. Que se yo, hay gente loca comprando.

-¿Y no te preocupa que como consecuencia de esto, alguien inocente pueda salir lastimado?

-No me paro a pensar en eso.

-¿Vivís con tu familia? La consulta es respecto a cómo reaccionan al ver estas noticias publicadas sin saber que el autor está ahí, en la compu, como si nada.

-Empecé como a los 12 años, defaceando páginas [NdR: un tipo de ataque que cambia la apariencia de una página web], sobre todo haciendo hacktivismo en Anonymous, cuando era un grupo serio y se los tomaba en serio. Hice muchas cosas en Venezuela, México, España, algunos países de África. Mi familia nunca lo supo, hoy menos que vivo lejos de ellos.

-¿Qué tipo de cosas?

-En Venezuela hicimos varias cosas con el Team Venezuelan Hackers, The Binary Guardians. Hackeamos NIC Venezuela [NdR: el organismo encargado de registrar los nombres de dominio], defaceamos todas las páginas .ve. En España, una infinidad de operaciones por el 2012. A muchos con los que hablábamos por IRC [NdR: un protocolo de chat en tiempo real] hace unos años los agarraron. Hace unos meses detuvieron a un amigo panameño por hackear a la policía de su país. Es arriesgado si no sabes lo que haces.

-¿Te molesta que te traten prácticamente de delincuente?

-El código penal dice que soy un delincuente, ¿no? Jaja. No es la primera ni va a ser la última vez, no me molesta.

-¿Qué te motoriza? ¿El desafío o el cash?

-Resolver problemas, encontrar errores, bugs, vulnerabilidades, explotarlas. programa. y ganar plata haciendo eso. Es lo que me gusta hacer.

-¿Hiciste buena plata en tu carrera?

-Lo suficiente para vivir tranquilo. Me gusta la ingeniería, por eso sigo trabajando.